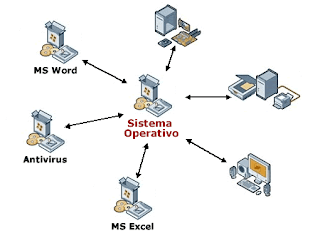

Es un programa o conjunto de programas destinado a permitir la comunicación del usuario con un computadorador y gestionar sus recursos de una forma eficaz. Comienza a trabajar cuando se enciende el computador, y gestiona el hardware de la máquina desde los niveles más básicos.

Un sistema operativo se puede encontrar normalmente en la mayoría de los aparatos electrónicos que utilicen microprocesadores para funcionar, ya que gracias a estos podemos entender la máquina y que ésta cumpla con sus funciones (teléfonos móviles, reproductores de DVD, autoradios... y computadoras)...

Referencia bibliografica

Sistema Operativo

http://es.wikipedia.org/wiki/Sistema_operativoTipos de Sistemas Operativos

Existen dos tipos generales de sistemas operativos:

Los basados en caracteres y los de interfaz gráfica (ambientes amigables). El sistema basado en caracteres es ejemplificado perfectamente con el sistema operativo utilizado por las computadoras IBM y compatibles. El MS-DOS está listo para recibir un comando desplegando el tipo de indicador (A> o C>) en la pantalla; en donde el usuario escribe carácter por carácter el comando que se desea ejecutar. Ante las justificadas quejas de los usuarios por la falta de programas amigables, los desarrolladores de software respondieron añadiendo menús y mensajes en pantalla. Los menús mejoran en mucho la cordialidad de los programas, reduciendo el número de comandos que se necesitan conocer.

La Macintosh logró crear la primera interfaz gráfica, posteriormente Microsoft introdujo la interfaz gráfica Windows para las computadoras IBM y compatibles. Cada programa en Windows tiene reservada un área de la pantalla conocida con el nombre de ventana. Un sistema operativo que se opera mediante el uso de imágenes y símbolos en vez de palabras se denomina interfaz gráfica para el usuario, o GUI (Graphic User Interface). Referencia bibliografica:-- Tipos de Sistemas Operativos

Referencia bibliografica:

Tipos de sistemas operativos

http://www.mflor.mx/materias/comp/cursoso/sisope1.htm

Ventajas y desventajas sobre Linux y Windows

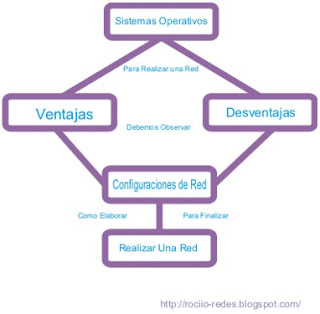

Windows dispone de una interfaz gráfica que facilita el manejo de los procedimientos: cada comando puede ser visualizado en pantalla mediante una imagen que lo representa. Si bien, es una característica que comparte con otros sistemas, Windows es el Sistema Operativo con mayor difusión en el mercado actual, y su imponente popularidad se torna elemento indispensable para la inserción de todo nuevo usuario al mundo informático. A su vez, dispone de la compatibilidad con los productos Microsoft, otro marco fundamental en el manejo de una pc: el paquete Office es el más utilizado en lo concerniente a las actividades de oficina, pues engloba todos los complementos necesarios para el trabajo de una secretaria, y por otro lado, los Servicios de actualización de software (SUS) de Microsoft ayuda a los administradores a automatizar las actualizaciones del sistema más recientes.Pero se trata de un Software Propietario y en esto subyacen dos puntos específicos: la empresa es “propietaria” de los códigos fuente del sistema y sólo ella es capaz de modificar al Sistema Operativo, el usuario sólo tiene permitida la instalación del programa en su máquina. Por otro lado la instalación se realiza gracias a una clave de acceso a los archivos que se entrega junto con la compra del sistema, y de este modo se evitan las “copias piratas”.Linux es un tipo de este sistema operativo que pertenece a la corriente del COPYLEFT, (en oposición a COPYRIGHT) y que, por lo tanto, es GRATUITO. Esta es sin dudas, una de las virtudes más importantes del sistema. Se trata de un Software Libre: cada usuario dispone de la licencia GPL que le permite el ingreso al código fuente del Sistema Operativo y así cualquier programador será capaz de modificar y mejorar cualquier parte del sistema. Cada licencia, sin embargo, es personal, ya que Linux posee un esquema de seguridad basado en un sistema de permisos de lectura, escritura y ejecución establecidos a los archivos y directorios: el usuario puede modificar únicamente sus propios archivos a menos que el dueño le haya dado los permisos correspondientes.Esta última características explica la menor cantidad de virus que transitan en este Sistema y su menor peligrosidad. Por ejemplo, si un usuario resultara infectado, el virus sólo tendrá el permiso concerniente a sus archivos y no podrá afectar a ningún otro; ésa será al mayor pérdida, el ordenador y el sistema no sufrirán ningún daño. Sólo si es infectado el administrador o root (que es el encargado de instalar y desinstalar programas, mantener cuentas de usuarios, vigilar la seguridad del sistema, y que por lo tanto tiene acceso a TODOS LOS ARCHIVOS DE LA MAQUINA) entonces las pérdidas serán totales.

Windows dispone de una interfaz gráfica que facilita el manejo de los procedimientos: cada comando puede ser visualizado en pantalla mediante una imagen que lo representa. Si bien, es una característica que comparte con otros sistemas, Windows es el Sistema Operativo con mayor difusión en el mercado actual, y su imponente popularidad se torna elemento indispensable para la inserción de todo nuevo usuario al mundo informático. A su vez, dispone de la compatibilidad con los productos Microsoft, otro marco fundamental en el manejo de una pc: el paquete Office es el más utilizado en lo concerniente a las actividades de oficina, pues engloba todos los complementos necesarios para el trabajo de una secretaria, y por otro lado, los Servicios de actualización de software (SUS) de Microsoft ayuda a los administradores a automatizar las actualizaciones del sistema más recientes.Pero se trata de un Software Propietario y en esto subyacen dos puntos específicos: la empresa es “propietaria” de los códigos fuente del sistema y sólo ella es capaz de modificar al Sistema Operativo, el usuario sólo tiene permitida la instalación del programa en su máquina. Por otro lado la instalación se realiza gracias a una clave de acceso a los archivos que se entrega junto con la compra del sistema, y de este modo se evitan las “copias piratas”.Linux es un tipo de este sistema operativo que pertenece a la corriente del COPYLEFT, (en oposición a COPYRIGHT) y que, por lo tanto, es GRATUITO. Esta es sin dudas, una de las virtudes más importantes del sistema. Se trata de un Software Libre: cada usuario dispone de la licencia GPL que le permite el ingreso al código fuente del Sistema Operativo y así cualquier programador será capaz de modificar y mejorar cualquier parte del sistema. Cada licencia, sin embargo, es personal, ya que Linux posee un esquema de seguridad basado en un sistema de permisos de lectura, escritura y ejecución establecidos a los archivos y directorios: el usuario puede modificar únicamente sus propios archivos a menos que el dueño le haya dado los permisos correspondientes.Esta última características explica la menor cantidad de virus que transitan en este Sistema y su menor peligrosidad. Por ejemplo, si un usuario resultara infectado, el virus sólo tendrá el permiso concerniente a sus archivos y no podrá afectar a ningún otro; ésa será al mayor pérdida, el ordenador y el sistema no sufrirán ningún daño. Sólo si es infectado el administrador o root (que es el encargado de instalar y desinstalar programas, mantener cuentas de usuarios, vigilar la seguridad del sistema, y que por lo tanto tiene acceso a TODOS LOS ARCHIVOS DE LA MAQUINA) entonces las pérdidas serán totales.

Referencia bibliografica

Windows y Linux Ventajas y Desventajas

http://www.pergaminovirtual.com.ar/revista/cgi-bin/hoy/archivos/00000210.shtml

Como utilizar el sistema operativo para instalacion de una red?.

Instalar los servicios de instalación remota de Windows 2000 loadTOCNode(2, 'summary');

1. En un equipo con Windows 2000 Server, haga clic en Inicio, seleccione Configuración y, a continuación, haga clic en Panel de control.

2. Haga doble clic en Agregar o quitar programas.

3. Haga clic en Agregar o quitar componentes de Windows.

4.Desplácese hacia abajo y seleccione Servicios de instalación remota y, a continuación, haga clic en Siguiente.

5. Introduzca el CD-ROM de Windows 2000 Server en la unidad de CD-ROM y haga clic en Aceptar. Se copiarán al servidor los archivos necesarios. NOTA: después de insertar el CD, aparecerá un cuadro de diálogo en el que se le preguntará si desea actualizar el sistema operativo. Haga clic en No y salga de esta pantalla.

6. : Después de insertar el CD, aparecerá un cuadro de diálogo en el que se le preguntará si desea actualizar el sistema operativo. Haga clic en Haga clic en Finalizar para terminar el asistente.

7. : Después de insertar el CD, aparecerá un cuadro de diálogo en el que se le preguntará si desea actualizar el sistema operativo. Haga clic en Cuando se le pregunte si desea reiniciar el equipo, haga clic en Sí.

8. : Después de insertar el CD, aparecerá un cuadro de diálogo en el que se le preguntará si desea actualizar el sistema operativo. Haga clic en Cuando termine el reinicio del servidor, inicie sesión como un administrador local.

loadTOCNode(2, 'summary');

1. Haga clic en Inicio, haga clic en Ejecutar y escriba RISetup.exe. Se iniciará el Asistente para instalación de servicios de instalación remota (RIS).

2. Aparecerá la pantalla de bienvenida, que indica algunos de los requisitos para instalar correctamente RIS. Haga clic en Siguiente.

3. En la siguiente pantalla se le pide que indique la letra de unidad y el directorio del servidor RIS donde desea instalar los archivos de RIS. En nuestro ejemplo, sería E:\RemoteInstall. Haga clic en Siguiente. El Asistente para la instalación le pedirá que habilite RIS al final de la instalación o que deshabilite el servicio para permitir la modificación de determinadas opciones del servidor antes de atender a los equipos cliente. Las dos opciones son:

• Responder a equipos cliente que solicitan servicio. Si selecciona esta opción, los Servicios de instalación remota se habilitarán y responderán a los equipos cliente que solicitan servicio.

• No responder a equipos cliente desconocidos. Si selecciona esta opción, los Servicios de instalación remota sólo responderán a los equipos cliente conocidos.

4. Para esta guía, seleccione Responder a equipos cliente que solicitan servicio y haga clic en Siguiente.

5. El Asistente para instalación le pedirá la ubicación de los archivos de instalación de Windows 2000 Professional. RIS sólo admite la instalación remota de Windows 2000 Professional. Inserte el CD de Windows 2000 Professional en la unidad de CD-ROM del servidor y escriba la letra de unidad que contiene el CD (o vaya a un recurso compartido de red que contenga los archivos de origen de la instalación). Haga clic en Siguiente.

6. El asistente le pedirá que especifique el nombre del directorio que contendrá los archivos de instalación de Windows 2000 Professional en el servidor de RIS. Este directorio se crea bajo el directorio especificado en los pasos anteriores. El nombre del directorio debe reflejar su contenido; por ejemplo, Win2000.pro. Haga clic en Siguiente para aceptar el nombre predeterminado win2000.pro.

7. Se le pedirá una descripción y un texto de Ayuda que describa esta imagen del sistema operativo. La descripción y el texto de Ayuda se muestran a los usuarios o al personal de informática durante el Asistente para la instalación de clientes (OSChooser) en el inicio de un cliente remoto. Por ejemplo, si este sistema operativo de estación de trabajo se va a adaptar para el personal de ventas, una descripción podría ser 'Windows 2000 Professional para personal de ventas'. El texto de Ayuda aparece cuando el usuario selecciona la descripción dentro del Asistente para la instalación de clientes. Asegúrese de proporcionar un texto de Ayuda claro a los usuarios, de forma que elijan la opción de sistema operativo correcta en el momento de la instalación. En este ejercicio, haga clic en Siguiente para aceptar el nombre predeterminado de Microsoft Windows 2000 Professional.

8. Ahora aparecerá una pantalla de resumen que indica las opciones que ha seleccionado. Haga clic en Finalizar para confirmar las opciones. Una vez completado el Asistente para instalación, puede dar servicio a los equipos cliente o realizar otras configuraciones de RIS.

9. Haga clic en Listo. Ahora que RIS está instalado correctamente, debe autorizar el servidor de RIS dentro de Active Directory. Si no autoriza el servidor de RIS, no podrá dar servicio a los equipos cliente que soliciten el inicio de un servicio de red.

Referencia bibliografica:-

CÓMO: Utilizar el Servicio de instalación remota para instalar Windows 2000 Professional en equipos remotos...

http://support.microsoft.com/kb/300483/es

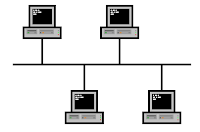

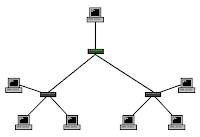

Están conectadas a un único canal de comunicaciones por medio de unidades interfaz y derivadores. Las estaciones utilizan este canal para comunicarse con el resto. Es la más sencilla por el momento.

Están conectadas a un único canal de comunicaciones por medio de unidades interfaz y derivadores. Las estaciones utilizan este canal para comunicarse con el resto. Es la más sencilla por el momento.

Windows dispone de una interfaz gráfica que facilita el manejo de los procedimientos: cada comando puede ser visualizado en pantalla mediante una imagen que lo representa. Si bien, es una característica que comparte con otros sistemas, Windows es el Sistema Operativo con mayor difusión en el mercado actual, y su imponente popularidad se torna elemento indispensable para la inserción de todo nuevo usuario al mundo informático. A su vez, dispone de la compatibilidad con los productos Microsoft, otro marco fundamental en el manejo de una pc: el paquete Office es el más utilizado en lo concerniente a las actividades de oficina, pues engloba todos los complementos necesarios para el trabajo de una secretaria, y por otro lado, los Servicios de actualización de software (SUS) de Microsoft ayuda a los administradores a automatizar las actualizaciones del sistema más recientes.Pero se trata de un Software Propietario y en esto subyacen dos puntos específicos: la empresa es “propietaria” de los códigos fuente del sistema y sólo ella es capaz de modificar al Sistema Operativo, el usuario sólo tiene permitida la instalación del programa en su máquina. Por otro lado la instalación se realiza gracias a una clave de acceso a los archivos que se entrega junto con la compra del sistema, y de este modo se evitan las “copias piratas”.Linux es un tipo de este sistema operativo que pertenece a la corriente del COPYLEFT, (en oposición a COPYRIGHT) y que, por lo tanto, es GRATUITO. Esta es sin dudas, una de las virtudes más importantes del sistema. Se trata de un Software Libre: cada usuario dispone de la licencia GPL que le permite el ingreso al código fuente del Sistema Operativo y así cualquier programador será capaz de modificar y mejorar cualquier parte del sistema. Cada licencia, sin embargo, es personal, ya que Linux posee un esquema de seguridad basado en un sistema de permisos de lectura, escritura y ejecución establecidos a los archivos y directorios: el usuario puede modificar únicamente sus propios archivos a menos que el dueño le haya dado los permisos correspondientes.Esta última características explica la menor cantidad de virus que transitan en este Sistema y su menor peligrosidad. Por ejemplo, si un usuario resultara infectado, el virus sólo tendrá el permiso concerniente a sus archivos y no podrá afectar a ningún otro; ésa será al mayor pérdida, el ordenador y el sistema no sufrirán ningún daño. Sólo si es infectado el administrador o root (que es el encargado de instalar y desinstalar programas, mantener cuentas de usuarios, vigilar la seguridad del sistema, y que por lo tanto tiene acceso a TODOS LOS ARCHIVOS DE LA MAQUINA) entonces las pérdidas serán totales.

Windows dispone de una interfaz gráfica que facilita el manejo de los procedimientos: cada comando puede ser visualizado en pantalla mediante una imagen que lo representa. Si bien, es una característica que comparte con otros sistemas, Windows es el Sistema Operativo con mayor difusión en el mercado actual, y su imponente popularidad se torna elemento indispensable para la inserción de todo nuevo usuario al mundo informático. A su vez, dispone de la compatibilidad con los productos Microsoft, otro marco fundamental en el manejo de una pc: el paquete Office es el más utilizado en lo concerniente a las actividades de oficina, pues engloba todos los complementos necesarios para el trabajo de una secretaria, y por otro lado, los Servicios de actualización de software (SUS) de Microsoft ayuda a los administradores a automatizar las actualizaciones del sistema más recientes.Pero se trata de un Software Propietario y en esto subyacen dos puntos específicos: la empresa es “propietaria” de los códigos fuente del sistema y sólo ella es capaz de modificar al Sistema Operativo, el usuario sólo tiene permitida la instalación del programa en su máquina. Por otro lado la instalación se realiza gracias a una clave de acceso a los archivos que se entrega junto con la compra del sistema, y de este modo se evitan las “copias piratas”.Linux es un tipo de este sistema operativo que pertenece a la corriente del COPYLEFT, (en oposición a COPYRIGHT) y que, por lo tanto, es GRATUITO. Esta es sin dudas, una de las virtudes más importantes del sistema. Se trata de un Software Libre: cada usuario dispone de la licencia GPL que le permite el ingreso al código fuente del Sistema Operativo y así cualquier programador será capaz de modificar y mejorar cualquier parte del sistema. Cada licencia, sin embargo, es personal, ya que Linux posee un esquema de seguridad basado en un sistema de permisos de lectura, escritura y ejecución establecidos a los archivos y directorios: el usuario puede modificar únicamente sus propios archivos a menos que el dueño le haya dado los permisos correspondientes.Esta última características explica la menor cantidad de virus que transitan en este Sistema y su menor peligrosidad. Por ejemplo, si un usuario resultara infectado, el virus sólo tendrá el permiso concerniente a sus archivos y no podrá afectar a ningún otro; ésa será al mayor pérdida, el ordenador y el sistema no sufrirán ningún daño. Sólo si es infectado el administrador o root (que es el encargado de instalar y desinstalar programas, mantener cuentas de usuarios, vigilar la seguridad del sistema, y que por lo tanto tiene acceso a TODOS LOS ARCHIVOS DE LA MAQUINA) entonces las pérdidas serán totales.